En terme de sécurité internet, quelles sont les bonnes pratiques à avoir lorsque vous naviguez sur internet. Quels navigateurs doivent être utilisés ? Comment stocker vos mots de passe en sûreté ? Ces questions sont récurrentes. Et surtout pourquoi je dois me protéger pour assurer ma sécurité informatique ? Nous allons voir cela en détail.

Internet, Technologies, Divers Publié par Rodrigue M.

Cet article comporte 3 parties :

PARTIE 1 : LES NAVIGATEURS

1.1 Navigateurs : Libres ou propriétaires

Exemples de plusieurs navigateurs, cependant chacun est différent !

Mais qu’elle est leur différence ?

Tout d’abord les licences, il existe des licences dites « Freeware » dans le cas de Google Chrome, « Mozilla Public License » pour Brave et « GNU GPL » pour Firefox.

- Freeware :

Un logiciel gratuit, gratuiciel, ou freeware est un logiciel propriétaire distribué gratuitement sans toutefois conférer à l'utilisateur certaines libertés d'usage.

Selon la Free Software Foundation, le terme « Freeware » est souvent utilisé dans les années 1980 pour distribuer des programmes seulement en exécutable, sans fournir le code source.

- Mozilla Public License :

La licence publique Mozilla (MPL) est une licence pour les logiciels libres et open source, elle a été créée par Netscape puis ensuite développée et maintenue par la Mozilla Foundation.

- GNU GPL :

La licence publique générale GNU est une licence qui fixe les conditions légales de distribution d’un logiciel libre du projet GNU. Richard Stallman, président et fondateur de la Free Software Foundation en est l’auteur. Sa dernière version est la « GNU GPL version 3 » publiée le 29 juin 2007.

L'objectif de la licence GNU GPL, selon ses créateurs est de garantir à l'utilisateur les droits suivants (appelés libertés) sur un programme informatique :

- Liberté 0. La liberté d'exécuter le logiciel, pour n'importe quel usage ;

- Liberté 1. La liberté d'étudier le fonctionnement d'un programme et de l'adapter à ses besoins, ce qui passe par l'accès aux codes sources ;

- Liberté 2. La liberté de redistribuer des copies ;

- Liberté 3. L'obligation de faire bénéficier la communauté des versions modifiées.

Pour la première liberté, cela exclut donc toutes limitations d'utilisation d'un programme par rapport à l'architecture (notamment le processeur et le système d'exploitation) ou à l'utilisation qui va en être faite.

La quatrième liberté passe par un choix : la deuxième autorisant de modifier un programme, il n'est pas tenu de publier une version modifiée tant qu'elle est pour un usage personnel ; par contre, en cas de distribution d'une version modifiée, la quatrième liberté amène l'obligation à ce que les modifications soient retournées à la communauté sous la même licence.

1.2 Navigateurs : données personnelles

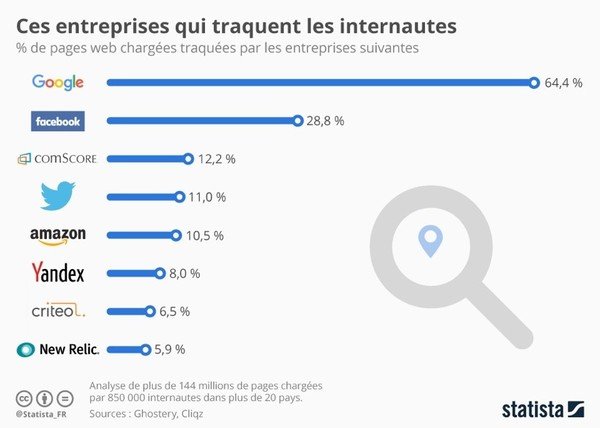

Cette étude qui date de 2017 montre les principales entreprises qui traquent les internautes sur internet lors de leur recherche.

L’ironie du sort est que le navigateur Chrome de Google représentait plus de 60 % de l’utilisation mondiale de navigateurs Internet avec plus d’un milliard d’utilisateurs actifs par mois, comme l’indiquait le rapport Q4 10K de 2017. Les deux plateformes facilitent l’usage de contenus de Google et de tiers (p.ex. applications et sites tiers) et fournissent donc à Google un accès à un large éventail d’informations personnelles, d’activité web, et de localisation.

Alors que Chrome n’oblige pas le partage d’informations personnelles supplémentaires recueillies auprès des utilisateurs, il a la possibilité de récupérer de telles informations. Par exemple, Chrome collecte toute une gamme d’informations personnelles avec la fonctionnalité de remplissage automatique des formulaires, qui incluent typiquement le nom d’utilisateur, l’adresse, le numéro de téléphone, l’identifiant de connexion et les mots de passe. Chrome stocke les informations saisies dans les formulaires sur le disque dur de l’utilisateur. Cependant, si l’utilisateur se connecte à Chrome avec un compte Google et active la fonctionnalité de synchronisation, ces informations sont envoyées et stockées sur les serveurs de Google. Chrome pourrait également apprendre la ou les langues que parle la personne avec sa fonctionnalité de traduction, activée par défaut.

Ce que Google sait de nous se résume en trois points :

- Notre activité sur Google (et ses produits) ;

- Les documents que nous générons (envois d’emails sur Gmail, Google Docs, Photos…) ;

- Les interactions qui ponctuent nos activités (notifications, appels, réception d’emails…).

17,98 euros, c’est la valeur moyenne des données personnelles dans le monde…

Nous souhaitons que nos données demeurent confidentielles, et pourtant nous leur accordons une valeur, qui varie suivant la zone géographique et l’information.

Pour mettre au clair, une donnée à caractère personnel, c’est quoi ?

D’après la CNIL : « C’est toute information relative à une personne physique susceptible d’être identifiée, directement ou indirectement ».

Si on reprend leur exemple, une donnée à caractère personnel c’est tout d’abord un nom, une photo, une empreinte, une adresse postale, une adresse email, un numéro de téléphone, un numéro de sécurité sociale, un matricule interne, une adresse IP, un identifiant de connexion informatique, un enregistrement vocal, etc.

Peu importe que ces informations soient confidentielles ou publiques.

A noter : Pour que ces données ne soient plus considérées comme personnelles, elles doivent être rendues anonymes de manière à rendre impossible toute identification de la personne concernée (noms masqués, visages floutés, etc.).

Attention : S’il est possible par recoupement de plusieurs informations (âge, sexe, ville, diplôme, etc.) ou par utilisation de moyens techniques divers, d’identifier une personne, les données sont toujours considérées comme personnelles.

1.3 Navigateurs : Données personnelles et Localisation (législation)

Puis il y a ceux qui dissent « Je n’ai rien à cacher », « Je n’ai rien fait de mal ni d’illégal donc peu importe si on m’espionne » … Dire que votre droit à la vie privée importe peu, car vous n’avez rien à cacher revient à dire que votre liberté d’expression importe peu, car vous n’avez rien à dire. Car même si vous n’utilisez pas vos droits aujourd’hui, d’autres en ont besoin. Cela revient à dire : les autres ne m’intéressent pas. C’est l’argument auquel se heurtent systématiquement les défenseurs de nos libertés numériques. Mais n’avoir « rien à cacher », et accepter de livrer toutes ses données à Facebook, Google et à une multitude de services « gratuits » tout en sachant, de façon plus précise depuis les révélations d’Edward Snowden, que ces données alimentent directement la surveillance de masse : est-ce vraiment un raisonnement tenable sur le long terme ?

Puis le jour où vous commencez à fouiller dans les paramètres de votre système, logiciel, navigateur, etc. Vous remarquerez que les catégories qui concernent les données personnelles en général sont quasiment introuvables, tout est pensé pour décourager l’utilisateur d’accéder à ses paramètres.

Voici deux ressources qui pourraient vous ouvrir les yeux sur le sujet :

- https://youtu.be/djbwzEIv7gE, c’est un documentaire réalisé en 2017, intitulé « Nothing to hide » ;

- https://jenairienacacher.fr/, site internet qui donne un cas concret du « Je n’ai rien à cacher ».

Et puis, il faut savoir que les FAI (fournisseurs d’accès internet : Orange, Free, etc.) gardent toutes nos activités (infos de connexion et de navigations) pendant 1 an.

Au passage, une grande partie des serveurs des GAFAM (Google, Amazon, Facebook, Apple et Microsoft) sont situés aux États-Unis. Et donc, quel est le problème ?

Dans l’Union européenne, surtout en France nous avons une législation plus importante sur les données personnelles et le respect qui s’ensuit.

Aux États-Unis depuis le 26 octobre 2001, il existe le « USA PATRIOT Act » traduisible en français par « Loi pour unir et renforcer l’Amérique en fournissant les outils appropriés pour déceler et contrer le terrorisme », c’est une loi antiterroriste qui a été votée par le Congrès des États-Unis et signée par George W. Bush… C’est bien joli en écrit, mais en réalité ça veut dire quoi ?

Dans la pratique, cet Act of Congress autorise les services de sécurité à accéder aux données informatiques détenues par les particuliers et les entreprises, sans autorisation préalable et sans en informer les utilisateurs.

Que vous soyez Français, Chinois ou Russe à partir du moment où vous utilisez un(e) service/application hébergé aux États-Unis, vous êtes exposé au « PATRIOT Act ».

PARTIE 2 : LES IDENTIFIANTS

2.1 Identifiants : Sécurité et Synchronisation

Oh mon navigateur me propose d’enregistrer mes identifiants, c’est super comme ça je les oublierai plus !

C’est une magnifique fonctionnalité que propose une grande partie des navigateurs de nos jours, cependant il ne va jamais les oublier vos identifiants, mais est-ce que vous vous êtes déjà posé la question de comment il les enregistre ?

Il existe deux possibilités :

- Chaque identifiant de connexion est contenu dans un fichier situé dans le dossier d’installation du navigateur ou le répertoire personnel de l’utilisateur (accessible par TOUT le monde) ;

- Ou sinon, dès que vous êtes connecté au service du navigateur (par exemple votre compte Google, Safari, etc.) chaque identifiant est alors envoyé sur les serveurs de l’entreprise… Et à partir de ce moment-là vos informations vous appartiennent plus tellement, car elles sont situées dans un pays différent où la législation n’est pas pareille, voir l’extrême opposé.

Bien sûr le « PATRIOT Act » fonctionne aussi pour ça, il y a beau avoir des entreprises qui se dissent soucieuses de la vie privée de ses utilisateurs, mais c’est juste un discours commercial qui a pour but de mettre en confiance l’usager. Par contre je ne dis pas que toutes les entreprises sont dans le même sac !

Données cartographiques 2020 Google – Concentration des data centers dans le monde

Il y a plus de 1300 datacenters aux États-Unis, alors qu’en France nous en avons à peine la centaine.

Et puis imaginons que tant bien même l’application que nous utilisons héberge ses données en France, mais que par raison de sécurité elle l’ait sauvegardé chez un prestataire qui lui est localisé aux États-Unis, la finalité reste identique à deux trois caractères prêts…

Et ça s’applique pour toutes les applications/entreprises résidant aux États-Unis !

2.2 Identifiants : Tentative de piratage

Quand vous enregistrez vos identifiants dans le navigateur, il y a automatiquement une trace dans un fichier. Vous vous demandiez « quel peut-être le problème ou si c’est vraiment mal ? »

Alors tout d’abord cela dépend de votre activité professionnelle (cadre, PDG, comptable), et puis si vous jugez que vos identifiants de connexion sont liés à des services avec des informations sensibles à la clé. Prenez vos précautions !

Puis si vous utilisez un ordinateur public (cybercafé, bibliothèque, etc.) pensez à bien vider le cache intégral du navigateur et son historique, c’est un geste simple qui nettoie une grande partie de vos traces.

Si vous êtes cible de tentatives de piratage, rester sur vos gardes et faites attention aux moindres détails (les WI-FI publics et les clés USB par terre c’est le pire). Pourquoi je vous dis ça ?

Parce que si vous êtes réellement visé par un groupe ou un individu, ils sont capables de tous pour aboutir à leur fin. Il faut partir du principe que les hackers en général sont plus intelligents que les systèmes de sécurité, mais pourquoi ? Car ce sont eux qui ont inventé la sécurité !

Sans hacker pas de sécurité, c’est simple comme déduction ? L’évolution de la sécurité passe avant tout par les différentes brèches exploitées par les hackers.

Certes de nos jours, la sécurité devient de plus en plus présente cependant le risque zéro n'existe pas, puis le meilleur antivirus reste un être humain avertit.

Il existe plusieurs méthodes pour intercepter les données de navigation :

- Si l’attaquant est sur le même réseau que vous (par exemple un WI-FI public), il a une multitude de techniques qui s’ouvre à lui. Comme le « sniffing » qui consiste à écouter le trafic et à enregistrer chaque information ;

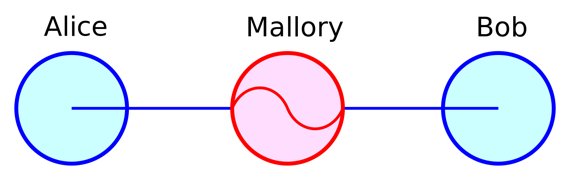

- Il y aussi le MITM (Man In The Middle, en français ça donne l’homme du milieu), l’attaquant se positionne entre la victime et le serveur pour ainsi intercepter chaque message, fichiers, photos etc. On pourrait imaginer que l’attaquant fait office de « frontière » entre la victime et le serveur.

J’ai cité les attaques les plus connues et habituelles qui peuvent survenir, il en reste plein d’autres, mais il me faudrait une dizaine de pages pour toutes les raconter.

Illustration de l’attaque de l’homme du milieu

Utilité et Droits accordés

Au fur à mesure que le temps avance, nous avons créé les extensions !

Mais à quoi servent les extensions ?

Une extension c’est comme une fonctionnalité qu’on rajoute au navigateur, celle-ci va modifier la fonction principale de base du navigateur pour pouvoir accomplir ce que l’usager demande.

Par exemple les extensions qui permettent de télécharger les musiques sur YouTube, de changer le fond d’écran de la page d’accueil de Chrome ou Firefox, allant jusqu’à la traduction d’une page d’un site anglais en français. Ses extensions sont extrêmement utiles dans la vie de tous les jours, surtout qu’elle nous arrange bien. On ne va pas se le cacher.

Cependant à chaque fois que vous installez une extension vous ne vous êtes jamais demandé ce qu’elle fait pendant le processus d’installation ?

Certaines extensions ne sont pas invasives, mais par contre il en existe qui elle récupère toutes les informations de la machine (nom de l’ordinateur, adresse IP, navigateur utilisé, composants de la machine, etc.). Généralement à des fins de statistique ou commerciale.

Puis même au niveau de l’installation certaines extensions demandent des accès assez hallucinants comme utiliser votre microphone ou la caméra, jusqu’à demander l’accès du système ! Trouvez-vous ça normal qu’une simple extension qui modifie votre fond d’écran demande des accès supplémentaires qui ne sont pas cohérents au départ ?

Bien sûr au cours de l’utilisation de votre navigateur, l’extension peut enregistrer chaque recherche effectuée pour ensuite vous attitrer un profil « spécifique ».

Si ça vous intéresse vraiment, vous pourriez retrouver un article vraiment complet sur le site de Kaspersky à l’adresse suivante : https://www.kaspersky.fr/blog/browser-extensions-security/9985/

PARTIE 3 : LES GESTIONNAIRES DE MOTS DE PASSE

3.1 Gestionnaires de mots de passe : Fonctionnalités

Voici 3 gestionnaires de mot de passe, mais chacun est différent sur le point de vue technique, prix et fonctionnalité.

Mais attend à quoi ça sert ?

Un gestionnaire de mot de passe permet de stocker tous ses identifiants de plusieurs services (Instagram, Google, compte bancaire, etc.), pour ensuite y accéder de partout (ordinateur, mobile et web).

En général les gestionnaires de mot de passe ont l’auto-complétion des formulaires de connexion et d’enregistrement, avec un système de catégorisation de chaque identifiant, génération de mot de passe, suivi d’une vérification du mot de passe s’il n’a pas déjà été découvert par des hackers.

3.2 Gestionnaires de mots de passe : Résistances

Dans l’article précédent tu nous as dit qu’une grande partie des serveurs sont situés aux États-Unis, et qu’avec le « PATRIOT Act » ils pouvaient avoir accès à nos données.

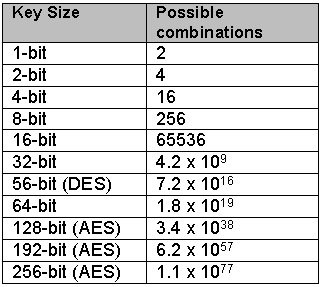

C’est vrai, cependant il faut savoir que votre gestionnaire de mot de passe chiffre l’intégralité de votre coffre-fort avant de le transmettre au serveur puis l’entreprise rajoute une autre couche de sécurité supplémentaire pour que votre coffre-fort soit uniquement accessible par vous (pour vous donner une idée purement technique, une grande partie des gestionnaires de mot de passe chiffre les coffres-forts des utilisateurs en utilisant plusieurs méthodes comme AES et Twofish puis rajoute un algorithme de dérivation pour augmenter la difficulté du futur hacker qui voudrait essayer de le décrypter).

Par exemple si on utilise AES-256 comme méthode, la clé de chiffrement fait 256 bits et elle est composée de 0 ou de 1. Voici un tableau avec les différentes combinaisons :

Donc au total, c’est égal à 1.1*1077.

Il faudrait 13,668,946,519,203,305,597,215,004,987,461,470,161,805,533,714,878,481 années avec 2 milliards de MacBook Pro 2015.

Il est donc vivement recommandé d'utiliser de tels gestionnaires de mots de passe !

CONCLUSION

Notre article sur la sécurité internet s'achève ici. Il a pour but de vous sensibiliser à toutes ces problématiques de confidentialités des données personnelles et la sécurité de ces informations et de vos mots de passe. Un second article sur la sécurité informatique est en cours d’étude et pourrait voir le jour concernant les méthodes de double authentification que nous n'avons pas abordé dans ce premier article qui est déjà dense.

SOURCES

- https://fr.wikipedia.org/wiki/Google_Chrome

- https://fr.wikipedia.org/wiki/Brave_(navigateur_web)

- https://fr.wikipedia.org/wiki/Mozilla_Firefox

- https://fr.wikipedia.org/wiki/Freeware

- https://en.wikipedia.org/wiki/Mozilla_Public_License

- https://fr.wikipedia.org/wiki/Licence_publique_g%C3%A9n%C3%A9rale_GNU

- https://fr.statista.com/infographie/12241/ces-entreprises-qui-traquent-les-internautes/

- https://framablog.org/2018/11/28/les-donnees-que-recolte-google-ch-3/

- https://siecledigital.fr/2017/11/06/ce-que-google-sait-de-nous-et-comment-collecte-t-il-les-donnees/

- https://fr.wikipedia.org/wiki/USA_PATRIOT_Act

- https://itsocial.fr/articles-decideurs/combien-valent-vos-donnees-personnelles-infographie/

- https://usbeketrica.com/article/pourquoi-n-avoir-rien-a-cacher-n-est-pas-une-raison-pour-accepter-la-surveillance-de-masse

- https://korben.info/rien-a-cacher-documentaire.html

- https://www.datacentermap.com/

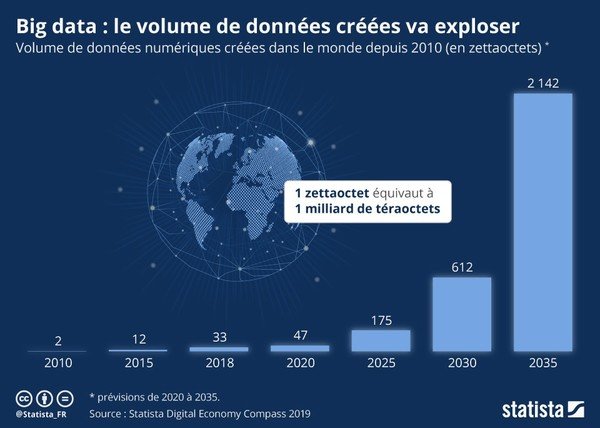

- https://fr.statista.com/infographie/17800/big-data-evolution-donnees-numeriques-creees-dans-le-monde/

- https://www.cnil.fr/fr/cnil-direct/question/une-donnee-caractere-personnel-cest-quoi

- https://en.wikipedia.org/wiki/Man-in-the-middle_attack

- https://en.wikipedia.org/wiki/Bitwarden

- https://en.wikipedia.org/wiki/KeePass

- https://en.wikipedia.org/wiki/Dashlane

- https://www.reddit.com/r/theydidthemath/comments/1x50xl/time_and_energy_required_to_bruteforce_a_aes256/

- https://askcodez.com/aes128-vs-aes256-a-laide-de-bruteforce.html

- https://scrambox.com/article/brute-force-aes/